2022-12-23

随着互联网技术的不断发觉,信息安全在企业中的受重视度也越来越高,终端管理是信息安全中至关重要的一环,不可能要求终端用户和服务器管理员有着一样的安全隐患意识和技术水平,因此在终端管理员层怎么制订建立终端管理的制度和借助现有的技术来规范用户行为至关重要。其中做好权限的管理是重中之重,而企业内终端的密码管理则是权限管理的基础。

在小型企业中,PC客户端直接使用客户端,这种方法终端上须要管理的密码只有工作组帐号密码,这种熟练较少,只有使用excel等其他小工具管理即可。在中小型企业中,则会使用AD活动目录来进行统一身分认证,此时域用户帐号的密码则集中保留中AD数据库中,并且用户权限也是保留在AD中,AD的安全性远低于普通PC,因此安全性大大提高。

但是使用活动目录,如何管理入域计算机的本地管理员密码是企业IT运维管理员头痛的一件事,基数庞大且在处理故障时又确实须要本地管理员帐号,以下我就介绍几种在企业中常见的域内计算机本地管理员帐号管理方法,其中侧重介绍LAPS(Local Administrator Password Solution)。

常见的几种本地管理员密码管理方法

1.直接禁用本地管理员

这是一种简单粗暴的形式,直接省去管理本地帐号的工作,这种方法可以使用组策略来实现,问题是笔记本因故障脱离域,或是难以使用域帐号登入时,电脑就没法登陆,需要利用PE等工具启用本机管理员并设置密码。虽然管理简单而且安全性有保障。

2.使用统一的本地管理员密码

这种方法在企业中最为常见,本地administrator管理员密码把握在少数管理员手中,全公司或则单个部门保持一致的本地管理员密码(可以通过组策略实现),这种方法对于helpdesk运维工作带来的极大的便捷,但是只要出现密码泄漏则会带来极大的隐患,并不是很推荐的做法。

3.每台笔记本设置不一样的密码

每台笔记本设置一个不同的管理员密码,由IT人员记录在Excel或是电脑上;但存在的问题是:每次要找某台笔记本的管理员密码时,要去找文件或是记录,而且也不能定时更改!这种方法大大的降低的IT人员的运维工作量。

4.为每台PC本地管理员设置随机密码

在少部份企业中,通过计算机开机脚本,为每台计算机设置随机密码,并通过其他方式配合严禁有本地管理员权限的用户去修改本地帐号密码,此种形式与直接禁用本地管理员帐号优缺点并不太大差别。

5.使用LAPS统一管理计算机本地管理员密码

优点:

缺点:

LAPS组件

代理-组策略客户端扩充(CSE)-通过MSI安装

PowerShell模块

Active Directory-集中控制

LAPS受支持的版本

活动目录:

受管/客户端计算机:

管理工具:

LAPS运作核心

LAPS简化了密码管理,同时帮助顾客施行针对网路功击的建议防御举措。特别是,该解决方案可减少顾客在计算机上使用相同的管理本地账户和密码组合时出现的纵向风险。LAPS将每台计算机的本地管理员账户的密码储存在Active Directory中,并在计算机的相应Active Directory对象的安全属性中进行保护。允许计算机在Active Directory中更新其自己的密码数据,并且域管理员可以向授权用户或组(如工作站服务台管理员)授予读取权限。

使用LAPS可以手动管理加入域的计算机上的本地管理员密码,以便每位受管计算机上的密码都是惟一的,是随机生成的,并且安全地储存在Active Directory基础结构中。该解决方案构建在Active Directory基础结构上,不需要其他支持技术。LAPS使用您在受管计算机上安装的组策略客户端扩充(CSE)来执行所有管理任务。该解决方案的管理工具可轻松配置和管理。

LAPS解决方案的核心是GPO客户端扩充(CSE),它执行以下任务,并可以在GPO更新期间执行以下操作:

LDAPS安装布署

1.安装LAPS.exe组件

一般使用DC作为服务器端,安装时,务必不勾选第一项,防止策略误下发影响AD域管理员密码。

2.架构扩充

在DC中运行:

Import-Module Admpwd.ps

Update-AdmPwdADSchema

此时查看AD的计算机属性会出现两个新的属性,分别是ms-MCS-AdmPwd(存储密码)和ms-MCS-AdmPwd(存储过期时间)。

点

3.删掉默认的扩充权限

密码储存属于绝密内容,如果对笔记本所在的OU权限配置不对,可能会使非授权的用户能读取密码,所以从用户和组的权限中删掉“All extended rights”属性的权限,不容许读取属性 ms-Mcs-AdmPwd 的值。

4.使用PowerShell管理LAPS权限

Set-AdmPwdComputerSelfPermission–OrgUnit "OU=computerGroup,dc=contoso,dc=com"

所有计算机账户本身都须要有写入ms-Mcs-AdmPwdExpirationTime 和 ms-Mcs-AdmPwd属性的权限,此命令是让计算机本机可以更新的管理本地管理员密码的密码和过期时间戳

Set-AdmPwdReadPasswordPermission-OrgUnit ComputerGroup -AllowedPrincipals willwang

设置willwang帐号容许读取ComputerGroup的OU内的计算机本地管理员密码

Set-AdmPwdResetPasswordPermission-OrgUnit computerGroup-AllowedPrincipals willwang

设置willwang帐号容许设置ComputerGroup的OU内的计算机本地管理员密码

Find-AdmPwdExtendedRights -OrgUnit ComputerGroup | %{$_.ExtendedRightHolders}

查找ComputerGroup的OU内的密码权限分配

5.客户端安装GPO扩充(CSE)

有两种形式,可以使用组策略软件安装选项,也可以使用脚本。

组策略软件安装选项配置

开机脚本安装

msiexec /i \\server\share\LAPS.x64.msi /quiet

安装后,在客户端上可见到此安装选项。

6.组策略下发

按配置选项进行策略配置。

Password Settings配置密码参数

密码复杂性:

生成新密码时使用什么字符

默认值:

大字母+小写字母+数字+特殊字符

密码宽度:

最少:8个字符

最大值:64个字符

默认值:14个字符

密码年纪(天):

最少:1天

最长:365天

默认值:30天

Name of administrator account to manage本地管理员名称管理

管理员账户名称——要为其管理密码的本地账户的名称。

使用外置管理员账户时切勿配置。即使重命名,内置的管理员账户也会由著名的SID手动检查

在使用自定义本地管理员账户时进行配置

Do not allow password expiration time longer than required by policy密码到期时间可能比“密码设置”策略所需的时间长

启用此设置时,不容许计划密码到期时间长于“密码设置”策略规定的密码时间。当测量到这种到期时,立即修改密码并按照策略设置密码到期。

禁用或未配置此设置时,密码到期时间可能比“密码设置”策略所需的时间长。

Enable local admin password management启用本地管理员账户的密码管理

如果启用此设置,则管理本地管理员密码

如果禁用或未配置此设置,则不管理本地管理员密码

7.客户端刷新策略,生效

点击

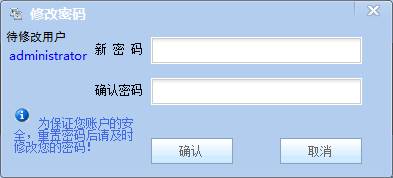

在使用LAPS UI更改密码时,客户端必需刷新策略,客户端修改后再写入到AD中。

参考链接:

(v=msdn.10)?redirectedfrom=MSDN