信息安全的三要素

信息安全中须要解决的三个问题:

保密性(Confidentiality):信息在传输是不被泄漏完整性(Integrity):信息在传输时不被篡改伪造有效性(Availability):信息的来源是合法可信的

这三点也称CIA Triad

公钥密码解决保密性问题,数字签名解决完整性和有效性问题

密码学 1. 对称加密

采用单个密钥对明文进行加密的方式,同时该密钥也是密文揭秘的锁匙。 所谓对称就是采用这些方法,密文与明文之间可以互相推论下来。

常见的对称加密算法有:

对称加密特征

优势:

1. 加揭秘时速度快、效率高

2. 使用长密钥时难以破解

不足:

1. 算法公开,秘钥失窃则意味着裸奔

2. 秘钥的网路传输常常是不安全的,极易被抓获

3. 发收新双方常常须要管理许多对称密钥,管理成本很高。

基于以上缘由,非对称加密出场了。

2. 非对称加密

汲取对称加密教训,非对称加密有两个密钥,人们称之为私钥(public)和公钥(private),所以又叫公公钥加密。基本定位是公钥加密,私钥揭秘。公钥在网路上传输,私钥保存在自己手里。这样虽然私钥和密文被截也破解不了。 所谓非对称即同一密钥只能双向推论

常见的非对称加密算法有:

非对称加密使消息在网路中传输更为安全,但非对称加揭秘算法速率很慢,且会随着明文(密文)的宽度越发的慢,因此网路传输中有如此一种方案被广泛使用:

明文使用对称加密加密后,其密钥使用非对称加密再度加密,网络传输中传输该密文和加密后的密钥。这样只有晓得非对称加密的公钥才可以解出对称加密后的密钥,进而解出密文。该方案既保证了加揭秘的速率又保证了对称加密密钥的安全,可谓一举两得。

另一个问题随后而至:我如何晓得这份加密数据是你发来的而不是敌军来捣乱假传消息的(或者半道被劫后伪造的)???-----看下边数字签名

非对称加密的应用

看个反例:

总结

3. 线性散列算法(签名算法)

散列算法是一般所说的hash算法,它是一种双向不可逆算法。用户可以通过hash算法对目标生成一段特定宽度的惟一hash值,却不能通过该hash值反推目标信息。因此hash算法一般用于不可还原的密码储存、信息完整性校检等方面。

特点

不可逆性一定范围内的唯一性验证简单性

“1. 任意大小任意内容的消息,只要稍稍改变一丁点信息,经摘要算法后就会生成一个面目全非的新的hash”,

“2. 同一不变的原始消息,经同一hash算法在任何情况下就会生成相同的摘要信息”

“3. 已知摘要信息和hash算法难以推断原始信息”

以上三点是hash算法的本意,第一点是它追求的极至。

但对于论据1,实际上这些hash原文生成简略摘要的理论是不创立的。一方面原文不计宽度 不计内容,而摘要大多长度是固定的内容不过五六十个字符,总会发生碰撞(即不同的原文hash出相同的摘要)。

***但技术与理论科学不同之处在于,前者追求可用性并非完美。***

以base58字符集和128位字符宽度来编码摘要,我们瞧瞧它有多少种类(58字符集中任选128个做全排列组合),这绝对是一个比天文数字还大的天文数字,有人算过月球上的原子个数也不过1.287683032×10E50个。

理论上讲hash算法一定不能防止碰撞,但实际上穷人类毕生+其不断发展的量子计算机在有限时间内(比如太阳系毁灭)都不一定就能发生一次碰撞。所以此处的“一定范围”便是指的这个了。

常见的Hash算法有:

4. 数字签名和证书 数字签名

RSA和ECC等等都是常用的数字签名技术,同时它们也是非对称加密技术。很难说“数字签名”和“非对称加密”这三者谁属于谁 谁包含了谁。

现实中,写信、填写票据、签署文件、合同等须要甲乙双方签名,一份具有法律效应的文件生效也少不了签名或签章。签名的作用是要确认信是你写的,合同是你同意的… 确认此处身分是你。 在计算机中数字签名与此具有相同的含意:证明消息是一个特定的人,而不是随随便便一个人发送的(消息的有效性);数字签名比现实中的签名多了一项功能:它还可以证明消息有没有被篡改(消息的完整性)。

从某一技术角度讲,数字签名是公钥密码的逆应用:用公钥加密消息,用私钥验证(解密)消息

用公钥加密的消息称为签名,只有拥有公钥的用户可以生成签名

用私钥揭秘签名这一步称为验证签名,所有用户都可以验证签名(因为私钥是公开的)。

一旦验证成功,就可以确定该消息是惟一拥有公钥的用户发的,否则就是不相干人发的 不必理会 。

由于公钥是惟一的,因此数字签名可以保证发送者事后不能翻供对报文的签名。由此,消息的接受者可以通过数字签名,使第三方确信签名人的身分及发出消息的事实。出现争辩时,数字签名可称为一个有力的证据。

1. 生成签名

一般来说,不直接对消息进行签名,而是对消息的hash只进行签名,步骤如下:

2. 验证签名

数字签名确定了消息的完整性和初步有效性,为什么是“初步有效性”?试想整个流程:

因为私钥还不安全,试想假如私钥被他人换了,那么所有合法的消息都将验证不成功(合法变非法),只能成功验证换锁匙人的伪造消息(非法变合法)

数字证书因此而生

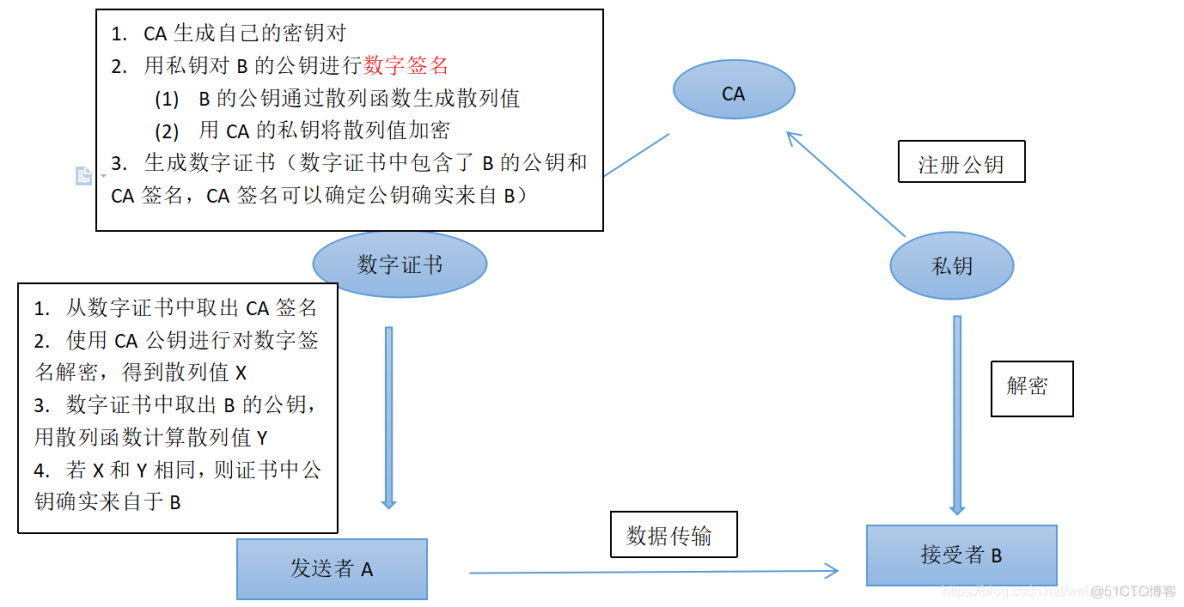

数字证书

证书实际上是对私钥进行数字签名,它是对私钥合法性提供证明的技术。证书通常包含:公钥(证书中是带有私钥的),公钥的数字签名,公钥拥有者的信息。如果证书验证成功,表示该私钥是合法可信的

接下来问题又来了:验证证书中的数字签名须要另一个私钥,那么这个私钥的合法性又该怎么保证?该问题可以无限循环下去也许是永远解决不了了。每当遇见这些问题,一个类似建行的中心机构就可解决。我们须要一个可信的机构来颁授证书和提供私钥,只要是它提供的私钥 我们就相信是合法的

该机构就是证书颁授机构(Certification Authority,CA)。CA认定“公钥确实属于此人”,并能生成私钥的数字签名。CA有国际性组织和政府筹建的组织,也有通过提供认证服务来赢利的组织。

1. 生成证书 2. 验证证书 3. 证书作废

当用户公钥遗失、被盗时,认证机构须要对证书进行作废(revoke)。要作废证书,认证机构须要制做一张证书作废清单(Certificate Revocation List),简称CRL。

假设有Bob的证书,该证书有合法的认证机构签名,而且在有效期内,但仅凭这种还不能说明该证书一定有效,还须要查询认证机构最新的CRL,并确认该证书是否有效。

4. 使用场景

场景1

服务器生成私钥和公钥密码对服务器把私钥给CA,CA生成证书,发送给客户端客户端验证证书,取得私钥,已证明私钥是合法的客户端用公钥加密消息,发送给服务器服务器用公钥揭秘消息

场景2

服务器生成私钥和公钥密码对服务器生成消息,用公钥对消息进行数字签名服务器吧私钥给CA。CA生成证书服务器将消息,数字签名,证书一起发送给客户端客户端验证证书取得私钥,公钥合法客户端用私钥验证数字签名,检查消息的完整性和服务器的合法性

如果认为对您还有一点帮组的话,请点个赞再走呗~

附一份图文并茂的数字签名和证书